Dados levantados pelo Gabinete de Segurança Institucional da Presidência da República (GSI) revelam um aumento na incidência de ataques cibernéticos e de vulnerabilidades em órgãos do governo federal em janeiro. Foram 989 ocorrências registradas no mês, alta de 75% em comparação ao mesmo período do ano passado. Entre os principais incidentes detectados estão vazamento de dados (413), vulnerabilidade de criptografia (112), abuso de sítio web (107) e software vulnerável (82). Esses números acendem o alerta para o avanço de ameaças cibernéticas no setor público e a urgência de medidas de defesa e resposta, o que tem motivado uma demanda crescente por serviços prestados por Centros de Operações de Segurança, ou simplesmente SOC (sigla em inglês para Security Operation Center) em órgãos das esferas municipal, estadual e federal.

O aumento na demanda é justificado pela escassez de mão de obra especializada em segurança da informação e pela defasagem tecnológica em ferramentas mais avançadas para defesa cibernética no setor público. O déficit de profissionais qualificados se dá, principalmente, por uma carência na formação em segurança da informação, criando um “apagão” nessa área. Como resultado, os órgãos governamentais vêm aumentando seus orçamentos na terceirização de serviços gerenciados de segurança via provedores privados, responsáveis pelo fornecimento de SOCs.

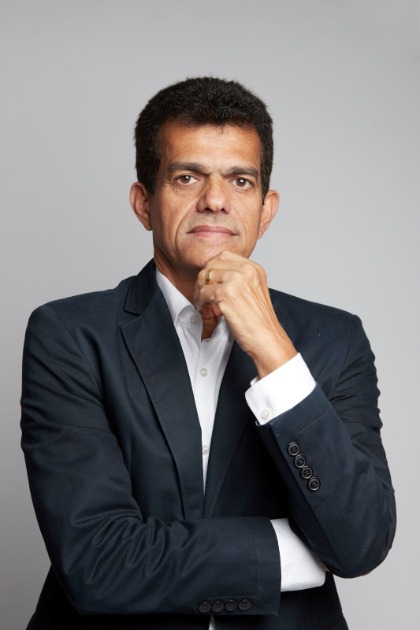

“À medida que os incidentes cibernéticos crescem em número e complexidade, é crucial implementar o quanto antes atividades de defesa, identificação, tratamento, contenção e resposta a incidentes cibernéticos, e a terceirização do SOC se tornou uma saída viável diante da falta de pessoal altamente especializado no setor público para lidar com essas ocorrências”, afirma Sigmar Frota, Head do segmento de governo da Kryptus, multinacional brasileira de criptografia e segurança cibernética.

Os SOCs oferecem monitoramento 24×7 de incidentes cibernéticos e avaliação contínua dos processos de segurança dos órgãos públicos, corrigindo eventuais falhas e elevando os patamares de proteção. Os times identificam vulnerabilidades de rede e avaliam a extensão dos danos de uma possível invasão por meio de ferramentas e exaustivos testes, como simulações de intrusão, a fim de aumentar a capacidade de defesa e resposta do cliente. “Ter conhecimento e experiência frente à criticidade das vulnerabilidades e antever seus efeitos e danos é engrenagem essencial nos ambiente de TI, já que em relação à segurança da informação costuma-se dizer que existem apenas dois tipos de órgãos governamentais no Brasil: aqueles que sabem que foram comprometidos digitalmente; e aqueles que ainda não sabem disso”, explica o executivo da Kryptus.

No quesito custos, existem duas vantagens na terceirização do SOC por órgãos de governo. “A segurança deixou de ser algo que você precisa comprar e instalar na forma de um ativo. Por isso, a primeira vantagem é que o governo deixa de adotar o modelo da CAPEX – a chamada verba de investimento – para bens de capital, como licenças e dispositivos de segurança da informação, para aderir ao modelo de OPEX – denominado verba de despesas –, caracterizado pela aquisição como serviço, com pagamento mensal pelo mesmo. Ou seja, o orçamento aplicado em serviços de SOC entra nas linhas de orçamento das despesas, que normalmente são mais fáceis de viabilizar e justificar pelo gestor do órgão público”, observa Frota. “A segunda vantagem”, continua, “é que o governo não precisa se preocupar com a substituição de tecnologias defasadas de segurança da informação – algo em constante e diária evolução – uma vez que a atualização contínua das ferramentas de SOC, como SIEM, Vulnerability Management, EDR/XDR e mesmo os Firewalls, já estão previstas no contrato de prestação de serviços que envolve o licenciamento as a service dessas ferramentas.”

O executivo da Kryptus também comenta sobre o comportamento típico de atacantes cibernéticos que visam o setor público, geralmente buscando comprometer atributos como disponibilidade ou desempenho de serviços digitais essenciais disponibilizados ao cidadão. “Isso é bastante evidente com o crescimento dos ataques do tipo ransomware ou de negação de serviços (DDoS), que inviabilizam a prestação do serviço digital ao tornar os dados de um órgão indisponíveis por criptografia a fim de obter ganho financeiro por meio de resgate ou prejudicar o tempo de resposta de um serviço digital”. Frota lembra ainda que tais incidentes também podem ter motivação de viés político, em caso de ataques promovidos por hacktivistas, com o intuito de atingir a reputação de entidades governamentais, fator que eleva o nível de alerta quanto às ameaças cibernéticas com a realização de eleições municipais em outubro.

“Em tal cenário, é de se esperar que atacantes maliciosos tentem explorar vulnerabilidades do ambiente de TI de organizações governamentais à medida que nos aproximamos do período eleitoral”, avalia o executivo. Na forma de contramedidas, ele recomenda aos times de defesa cinco medidas de reforço – o chamado hardening – para o fortalecimento da segurança de componentes e serviços de TI, tais como aplicações, sistemas operacionais, servidores, banco de dados, redes e seus ativos e endpoints:

Gerenciamento de senhas/credenciais: reforço de senhas para evitar vulnerabilidades exploráveis típicas de credenciais, como senhas padrão ou armazenamento inadequado (sem criptografia) de credenciais em disco local;

Avaliação de privilégios do usuário: adoção do princípio do privilégio mínimo para garantir que os usuários tenham acesso apenas ao necessário, reduzindo assim potenciais brechas de segurança;

Atualizações e patches automatizados: automatização do processo de atualização de software e firmware para mitigar vulnerabilidades conhecidas e evitar ataques de dia zero;

Proteção dos dados em trânsito na rede: implementação de criptografia para proteger o tráfego de rede e os dados em armazenamento, incluindo backups criptografados fora do ambiente de produção;

Verificação de configurações incorretas: realização de auditorias regulares para identificar e corrigir configurações inadequadas em servidores, roteadores, firewalls, etc., reduzindo assim o risco de exploração por parte de atacantes.

“O ideal é que os gestores de segurança da informação aproveitem para adotar medidas concretas de hardening dentro da janela que temos de mais ou menos 150 dias até o primeiro turno das eleições, em 6 de outubro”, finaliza Frota.