Nos últimos anos, a crescente digitalização das atividades econômicas e sociais, tanto no Brasil quanto no mundo, resultou em um aumento significativo nos ciberataques. Apenas no último ano, pesquisas indicaram um crescimento exponencial na quantidade de ameaças sofridas pelas empresas no Brasil, o que coloca o nosso país como um dos mais visados pelos hackers e exige que a cibersegurança esteja no centro das estratégias de TI e de negócios, com alerta máximo.

Ao passo que as companhias adotam tecnologias inovadoras para aumentar a produtividade e obter melhores resultados, os criminosos cibernéticos também evoluem, utilizando métodos altamente sofisticados para realizar invasões. Portanto, engana-se quem acredita que implementar ações de cibersegurança deve ser uma medida pontual. Na verdade, ela deve ser vista como uma prioridade estratégica para proteger os ativos digitais, sendo adotada de forma constante.

Os ciberataques variam em complexidade, mas todos têm um objetivo comum: comprometer a segurança dos dados e a continuidade dos negócios. Diante desse cenário, é fundamental que as empresas estejam cientes dos principais tipos de ameaças que podem impactar seus negócios e saibam como se defender contra elas.

Phishing: é uma das técnicas mais usadas para obter informações sigilosas dos negócios. Neste ataque, cibercriminosos enviam e-mails, mensagens de texto ou criam websites que imitam fontes confiáveis, como um banco ou um comércio eletrônico, para enganar as vítimas e roubar informações sensíveis a partir da indução a cliques em links maliciosos ou fornecimento de informações indevidas, como senhas e números de cartões de crédito. Essa ação pode resultar em roubos de identidade, perdas financeiras e comprometimento severo de sistemas corporativos.

Ransomware: é um tipo de malware que pode ser acessado por meio de links, arquivos aparentemente nocivos em e-mails, mensagens e sites, ou até instalado remotamente pelos cibercriminosos sem ação do usuário através da exploração de falhas conhecidas em sistemas e aplicativos. Este malware infecta dispositivos e obtém acesso aos dados das empresas, criptografando-os e exigindo resgates milionários para desbloqueá-los. As interrupções causadas por esse ataque nas operações são significativas com perdas financeiras extremamente elevadas.

3. Ataques de engenharia social: grande destaque entre as ameaças atuais, especialmente pelo aumento do uso de Inteligência Artificial para colocá-los em prática, ataques de engenharia social usam técnicas de manipulação psicológica para induzir colaboradores a divulgarem informações confidenciais ou realizarem ações que comprometam a segurança, com hackers se passando por pessoas do convívio da vítima. A partir desse ataque, pode ocorrer o comprometimento e acesso não autorizado a informações sensíveis dos negócios por meio da infiltração de malwares.

4. DDoS (Distributed Denial of Service): são ataques que buscam gerar uma grande quantidade de acessos e altíssimo tráfego na rede ou em sistemas de uma empresa com o objetivo de sobrecarregá-los e tirá-los do ar, tornando-os indisponíveis para os usuários. A partir disso, hackers conseguem interromper serviços, derrubando e-commerce, por exemplo, gerando alta perda de receita, chamando atenção e causando danos à reputação da empresa.

5. Exploits de Vulnerabilidades de Software: são tipos de ataques que exploram vulnerabilidades em software desatualizado ou mal configurado usado pela companhia, encontrando portas de entrada para acessar sistemas corporativos. A partir dessa brecha, os hackers podem ganhar controle total sobre as aplicações corporativas, manipular ou roubar dados dos negócios e até mesmo instalar malware.

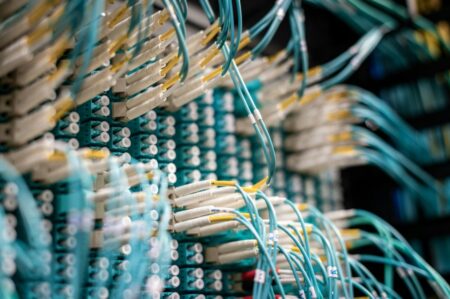

Ainda que as ameaças sigam em constante evolução, o mercado de cibersegurança está cada vez mais atualizado para proteger os ativos digitais dos negócios. Até mesmo pequenas e médias empresas já podem contar com tecnologias completas para combater as ameaças. Dentre as soluções para lidar com os principais ataques ocorridos no Brasil a mais importante é o Next-Generation Firewall, que possui recursos completos de segurança como o Advanced Threat Protection (ATP), que oferece análises comportamentais de arquivos e da rede corporativa para detectar e bloquear anomalias, além de prover o sandboxing, técnica que realiza a execução de programas, códigos ou processos potencialmente perigosos de forma isolada para proteção de ameaças avançadas. Além disso, o Next-Generation Firewall conta também com tecnologias como Web Content Filtering, Intrusion Prevention System (IPS) e Data Loss Prevention (DLP), que atuam para detectar e prevenir ameaças e ataques em tempo real, bloqueando tráfegos e atividades maliciosas na rede ou na nuvem, antes que causem danos.

Vale ressaltar que a proteção das companhias contra os ataques cibernéticos requer uma abordagem integrada e proativa. Para isso, é preciso implementar soluções inovadoras que sejam abrangentes, avançadas e constantemente atualizadas para garantir a segurança dos dados. Assim, cabe ainda investir em um sistema de XDR (Extended Detection and Response) para detecção e resposta estendida que utiliza automação e Inteligência Artificial (IA) para coletar e correlacionar dados dos ativos da rede a fim de tomar ações para deter ataques mais sofisticados. Os registros de detecções pelo XDR, integrados a um sistema de gerenciamento de informações e eventos de segurança (SIEM), permitem que ameaças com técnicas mais sofisticadas de invasão, sequestro e roubo de informações sejam bloqueadas antes que tenham a chance de interromper os negócios da companhia.

Medidas educativas e treinamentos para capacitar os usuários internos são ações positivas, mas o fator humano sempre caracterizará um alto risco para as falhas de segurança e é necessário criar um ambiente de cibersegurança resiliente, composto por diversas camadas de proteção. Então, investir em tecnologias de cibersegurança não é apenas uma medida preventiva, mas uma estratégia vital para o sucesso das organizações em um cenário de negócios recheado de ciberameaças. Se for possível contar com um centro de operações de segurança (SOC), interno ou terceirizado, com profissionais especializados em segurança da informação para monitorar e responder a incidentes em tempo real, torna-se ainda mais segura e eficiente a defesa proativa contra os cibercriminosos.

Notícia distribuída pela saladanoticia.com.br. A Plataforma e Veículo não são responsáveis pelo conteúdo publicado, estes são assumidos pelo Autor(a):

MARIANA MIRRHA SANTOS

[email protected]