*Adriana Saluceste

No mundo atual, no qual as organizações dependem cada vez mais de ambientes digitais e interconectados, o gerenciamento de vulnerabilidades se tornou um pilar essencial da segurança corporativa. Com a crescente sofisticação dos ataques cibernéticos e a rápida expansão de tecnologias como computação em nuvem, infraestruturas híbridas e aplicações distribuídas, as empresas devem adotar estratégias robustas para identificar, mitigar e corrigir falhas de segurança antes que sejam exploradas.

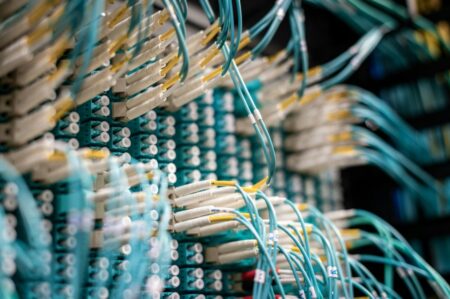

Nesse cenário, uma vulnerabilidade representa qualquer fraqueza em um sistema de TI que, se explorada, compromete a segurança, a integridade ou a confidencialidade dos dados. Essas falhas podem ocorrer em diversos elementos da infraestrutura, como sistemas operacionais, softwares, redes, dispositivos e até mesmo no comportamento humano. Diferente de ameaças e riscos, que costumam ser tratados de forma reativa, o gerenciamento de vulnerabilidades é uma prática proativa, focada na identificação e na correção de falhas antes que elas se tornem portas de entrada para ataques. Para organizações que operam em ambientes dinâmicos e complexos, a orquestração e o monitoramento contínuo são vitais para garantir visibilidade e controle operacional.

O gerenciamento de vulnerabilidades é um processo contínuo e cíclico, que envolve a identificação, classificação, correção e o monitoramento de falhas. A fase de identificação é o ponto de partida, na qual vulnerabilidades são mapeadas com o uso de ferramentas especializadas, como scanners e sistemas de varredura automatizados. A integração de tecnologias como inteligência artificial (IA) e machine learning tornou esse processo mais eficiente, permitindo a identificação de padrões e a detecção de anomalias em grandes volumes de dados. Após identificadas, as vulnerabilidades são avaliadas e priorizadas de acordo com sua criticidade. Vale lembrar que nem todas as falhas podem ser corrigidas de imediato, por isso, é essencial focar naquelas que apresentam maior risco e potencial de exploração. Frameworks como o Common Vulnerability Scoring System (CVSS) são amplamente utilizados para essa classificação, permitindo que as organizações mitiguem riscos de maneira mais eficiente.

Em seguida, na fase de correção, a aplicação de patches e a implementação de ajustes de configuração e de controles compensatórios são fundamentais. Em ambientes complexos, como infraestruturas de computação em nuvem e arquiteturas distribuídas, é mandatório planejar a correção para não comprometer a continuidade dos serviços. Nesse contexto, metodologias ágeis e práticas de DevSecOps se destacam, integrando a segurança diretamente no ciclo de desenvolvimento de software de forma contínua e eficiente.

O monitoramento contínuo é essencial no processo, garantindo que novas vulnerabilidades sejam detectadas e corrigidas rapidamente. Ferramentas como sistemas de detecção e prevenção de intrusões (IDS/IPS), firewalls de última geração e Centros de Operações de Segurança (SOC) são indispensáveis para o monitoramento em tempo real. O SOC não apenas responde rapidamente a incidentes, mas também realiza testes periódicos, como simulações de invasão (PenTests) e atividades de Red Teaming, garantindo que a empresa esteja sempre preparada para novos vetores de ataque.

A implementação eficaz de um programa de gerenciamento de vulnerabilidades traz inúmeros benefícios para a organização. A principal vantagem é a redução significativa da exposição a ataques cibernéticos, pois as falhas são corrigidas antes de serem exploradas. Para empresas que processam grandes volumes de dados sensíveis, garantir a segurança dessas informações é mais do que uma necessidade operacional, e sim uma questão de proteger a reputação e a confiança dos clientes. Além disso, a crescente pressão regulatória, especialmente com a Lei Geral de Proteção de Dados (LGPD), impõe às organizações a responsabilidade de gerenciar adequadamente suas vulnerabilidades, evitando multas e outras penalidades por não conformidade.

No entanto, o gerenciamento de vulnerabilidades enfrenta desafios constantes, como a rápida descoberta de novas falhas e a necessidade de adaptação contínua a um cenário em constante mudança. A crescente complexidade das infraestruturas de TI também dificulta o controle e a visibilidade total sobre todos os ativos. Para lidar com esses desafios, muitas empresas estão adotando abordagens baseadas em risco, priorizando os ativos e vulnerabilidades com maior impacto no negócio. Soluções de automação e inteligência artificial desempenham um papel cada vez mais importante, aprimorando a capacidade de detectar, analisar e corrigir vulnerabilidades em grande escala e em tempo real.

Outro ponto essencial é a cultura de segurança dentro da organização. Embora as tecnologias e os processos sejam fundamentais, sem o envolvimento ativo dos colaboradores e a conscientização sobre as melhores práticas, o gerenciamento de vulnerabilidades pode se tornar limitado em sua eficácia. Programas de treinamento são cruciais para garantir que todos os membros da equipe, desde os desenvolvedores até os líderes de negócios, estejam alinhados com a necessidade de uma segurança contínua.

O gerenciamento de vulnerabilidades é mais do que uma questão técnica: é uma estratégia de sobrevivência e sucesso no ambiente digital atual. Ao adotar uma abordagem proativa, investir em tecnologias avançadas e promover uma cultura de segurança robusta, as empresas podem não apenas mitigar riscos, mas também garantir resiliência diante das ameaças cibernéticas, assegurando a continuidade e o crescimento sustentáveis a longo prazo.

Adriana Saluceste, diretora de Tecnologia da Tecnobank.

Notícia distribuída pela saladanoticia.com.br. A Plataforma e Veículo não são responsáveis pelo conteúdo publicado, estes são assumidos pelo Autor(a):

MAIRA BECKER DE OLIVEIRA RAMOS

[email protected]