Zero Trust (Confiança Zero) é uma filosofia e abordagem de proteção para um ambiente, seja organizacional ou pessoal. Ao falarmos Zero Trust em Cibersegurança Corporativa, consideramos o escopo do ambiente de tecnologia que contém as informações sob responsabilidade da organização. Mas, o que significa esta nova abordagem?

A abordagem tradicional considera a proteção da informação de maneira centralizada, como um grande castelo em que estão as informações. Para proteger, são construídas barreiras, fossos e uma única entrada por onde quem estiver autorizado (ou enganar a portaria) pode entrar. É uma proteção para uma situação simples.

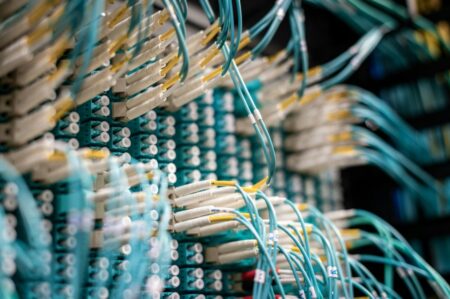

Porém, o avanço da tecnologia transforma o mundo e o ambiente da informação. São tantas situações novas – como a descentralização da informação, o acesso realizado por diversos dispositivos em qualquer lugar, em qualquer momento, o uso de dispositivos particulares, o tratamento da informação em “nuvens” externas à empresa, o trabalho remoto, o aumento de ameaças internas, o aprimoramento do crime organizado, a maior dependência de parceiros, a crescente legislação com responsabilidade para o Corpo Diretivo, a internet das coisas, a tecnologia vestível, a realidade aumentada, a inteligência artificial, o big data, a comunicação mais rápida (5G, 6G), o blockchain, a encriptação avançada, os dispositivos médicos implantáveis- que a abordagem tradicional, focada no “usuário autorizado”, não dá conta de proteger a empresa. Melhor dizendo, a companhia torna-se totalmente vulnerável. Atualmente, a organização está em risco!

A informação em estrutura tradicional se transformou em “informação líquida”, termo que utilizo baseado no termo “sociedade líquida” desenvolvida pelo sociólogo polonês Zygmunt Bauman para descrever as mudanças nas estruturas da sociedade no mundo contemporâneo, em função de incertezas, instabilidades e mudanças rápidas.

Este novo ambiente demandou uma nova abordagem. Surgiu o conceito Zero Trust trazendo uma verificação contínua e rigorosa. Seu lema é “nunca confiar e verificar sempre”. Cada tratamento da informação gera uma nova verificação. Uma autorização passada não garante a autorização presente. Estar autorizado não significa autorização contínua.

É uma mentalidade que substitui a confiança implícita (autorização de usuário) pela confiança adaptativa (contexto do usuário). Considera o usuário como pessoa em um ambiente situacional: momento, lugar, necessidade, equipamento, rede de comunicação, sinais de comportamento do corpo, relacionamentos, forma de comunicação, intensidade e outros aspectos. O usuário está “fora do castelo”.

O conceito de Zero Trust é fundamentado em controles estruturais que transformam a abordagem de segurança. O foco do controle passa a ser a informação, não o usuário. Isso envolve a verificação contínua da identidade e autenticidade do usuário em cada ação, adotando o princípio do menor privilégio, concedendo apenas o acesso estritamente necessário. A autenticação deve ser multifatorial e adaptável à situação. É essencial o monitoramento contínuo para identificar comportamentos anômalos, com autorização de acesso baseada em contexto. A criptografia garante a confidencialidade e a gestão de incidentes visa resolver problemas e reconhecer fraquezas. A gestão de risco deve ser contínua, definindo regras e a rigidez do modelo, e a transparência é vital para que as informações sejam acessíveis e verdadeiras.

Ao aplicar o conceito de Zero Trust, é preciso garantir a harmonia entre a rigidez dos controles e as necessidades específicas do negócio. Para implementar essa abordagem, a organização deve primeiro conhecer seu nível de maturidade em gestão de controles de segurança da informação, assegurando que possua um inventário atualizado. Em seguida, é necessário definir programas e produtos que implementem os controles Zero Trust, utilizando um conjunto de ferramentas, já que não há uma “bala de prata”. Além disso, deve haver uma estrutura operacional de gestão de segurança da informação, políticas e normas que definam responsabilidades, e um profissional gestor com visão corporativa, além de disseminar o conceito entre o Corpo Diretivo.

A implementação do conceito Zero Trust acarreta uma maior segurança da informação utilizada na operação do negócio e no atendimento aos objetivos corporativos. O conceito de Zero Trust protege a Organização, gera conformidade com a Governança Corporativa, facilita o atendimento aos objetivos corporativos, posiciona positivamente a organização no mercado e protege o valor investido pelos acionistas

Edison Fontes, CISM, CISA, CRISC, Ms é Chief Information Security Officer at NAVA – Technology for business

Notícia distribuída pela saladanoticia.com.br. A Plataforma e Veículo não são responsáveis pelo conteúdo publicado, estes são assumidos pelo Autor(a):

ANNA CARLA JURAZECKI DE MATTOS

[email protected]