A crescente digitalização das operações corporativas e o avanço das tecnologias de rede colocam a segurança cibernética no centro das atenções das organizações. Com o número de ameaças cibernéticas aumentando a cada ano, a abordagem tradicional de segurança focada apenas em medidas individuais de proteção já não é suficiente. A colaboração entre diferentes stakeholders — desde fabricantes de dispositivos até clientes finais — tornou-se crucial para proteger dados e sistemas de forma eficaz.

Uma responsabilidade compartilhada

A segurança cibernética é uma responsabilidade que precisa ser compartilhada entre todos os elos da cadeia. Conforme a abordagem da Axis Communications, todos, desde os fabricantes de hardware e software até os distribuidores, consultores e clientes finais, têm um papel fundamental na construção de um ambiente cibernético seguro

Os fabricantes, por exemplo, são os primeiros responsáveis por garantir que os produtos sejam desenvolvidos com as melhores práticas de segurança, implementando controles desde o design até a distribuição e manutenção. Além disso, precisam ser transparentes sobre a origem dos dispositivos e trabalhar para mitigar o risco de vulnerabilidades no ciclo de vida do produto. Essa transparência é fundamental, especialmente quando 20% das violações são causadas por comprometimentos na cadeia de suprimentos.

Já os distribuidores e consultores desempenham um papel ao garantir que os produtos não apenas atendam aos requisitos de segurança cibernética, mas também que sejam instalados corretamente e que os clientes sejam orientados sobre como manter esses dispositivos protegidos. Por fim, os clientes finais devem implementar políticas robustas de segurança e realizar a manutenção regular dos dispositivos, aplicando atualizações e correções sempre que necessário.

Cadeia de suprimentos e confiança zero

A segurança na cadeia de suprimentos é uma das principais preocupações no cenário atual. Um produto comprometido em qualquer fase do seu ciclo de vida pode gerar brechas que afetam não apenas a empresa que o adquire, mas também os dados de seus clientes. A Axis Communications destaca a importância de escolher fornecedores que cumpram rigorosos padrões de qualidade e segurança, garantindo a integridade do produto até o momento da instalação.

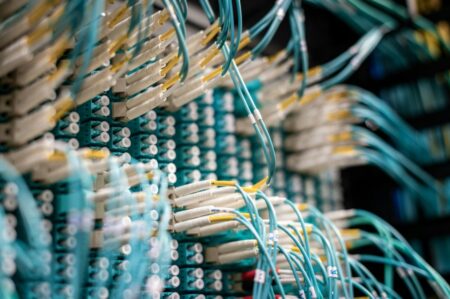

Um conceito emergente em segurança é o de redes de “Confiança Zero” (Zero Trust). Nele, nenhuma entidade dentro da rede é automaticamente confiável, seja ela um dispositivo ou um ser humano. Cada solicitação de acesso precisa ser verificada, e os dispositivos devem ser configurados para oferecer o menor privilégio necessário. Isso exige uma gestão eficiente de permissões e o uso de ferramentas que garantam a criptografia e a autenticação dos dispositivos na rede.

Colaboração para mitigar vulnerabilidades

Falhas humanas e vulnerabilidades de software continuam sendo pontos críticos para a segurança cibernética. Embora as organizações implementem tecnologias sofisticadas, o fator humano ainda é uma das principais causas de incidentes de segurança. Erros como o uso de senhas fracas, má gestão de componentes críticos e a falta de aplicação de atualizações podem abrir portas para invasores.

A colaboração entre fabricantes, integradores e pesquisadores de segurança é essencial para mitigar esses riscos. Fabricantes, como a Axis, utilizam abordagens de desenvolvimento de software que incluem avaliações de risco, testes de penetração e programas de recompensa para a identificação de bugs. Além disso, trabalham em parceria com pesquisadores para descobrir e resolver vulnerabilidades antes que possam ser exploradas.

A importância de processos contínuos

A segurança cibernética não é um evento único, mas sim um processo contínuo que exige atenção constante. Além de implementar as soluções corretas, é necessário garantir que os dispositivos e softwares sejam atualizados regularmente. Negligenciar atualizações de firmware, por exemplo, pode deixar sistemas vulneráveis a ataques. Portanto, uma gestão eficaz do ciclo de vida dos dispositivos é crucial para garantir a segurança em longo prazo.

Ferramentas de gerenciamento, como o Axis Device Manager, ajudam as organizações a monitorar o estado de seus dispositivos em tempo real, aplicando políticas de segurança e atualizações de forma eficiente. Isso reduz os riscos e garante que a segurança cibernética seja mantida em toda a rede.

A colaboração é a chave para uma defesa robusta contra as ameaças cibernéticas. Desde os primeiros estágios de desenvolvimento de produtos até a sua implementação final, cada stakeholder deve assumir sua responsabilidade na proteção dos sistemas. Ao trabalhar juntos, fabricantes, distribuidores, integradores e clientes finais podem fortalecer suas defesas e criar um ambiente cibernético mais seguro para todos.

Notícia distribuída pela saladanoticia.com.br. A Plataforma e Veículo não são responsáveis pelo conteúdo publicado, estes são assumidos pelo Autor(a):

ADRIANA ROSA FERNANDES

[email protected]