A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point Software, tem monitorado ativamente as atividades do Void Manticore, um agente de ameaças ou grupo cibercriminoso do Irã afiliado ao Ministério de Inteligência e Segurança (MOIS) daquele país. Esse agente de ameaças tem chamado a atenção por seu modus operandi que consiste em realizar ataques de destruição de dados, frequentemente acompanhados por operações de influência. Notavelmente, o Void Manticore adotou várias identidades online para realizar suas operações, sendo as mais proeminentes “Homeland Justice” para ataques na Albânia e “Karma” para operações que visam Israel.

O Void Manticore surgiu como uma ameaça significativa para qualquer um que se oponha aos interesses iranianos. Suas operações são caracterizadas por sua abordagem dupla, que combina guerra psicológica com a destruição real de dados. Os pesquisadores da CPR descobriram as táticas empregadas por esse cibercriminoso, revelando uma complexa rede de pessoas online, colaborações estratégicas e metodologias de ataque sofisticadas.

De acordo com análise dos pesquisadores, o Void Manticore e sua colaboração com Scarred Manticore aumentam o impacto de seus ciberataques. Um aspecto significativo das operações de Void Manticore é sua colaboração com Scarred Manticore, outro grupo de ameaças iraniano também associado ao MOIS.

A análise mostra a transferência de objetivos entre os dois grupos, indicando um esforço coordenado para realizar atividades destrutivas contra vítimas selecionadas. O Scarred Manticore inicialmente acessa os dados das redes selecionadas e os filtra, após isso passa o controle para Void Manticore, que executa a fase destrutiva da operação. Essa associação estratégica não só amplia a escala e o impacto de seus ataques, mas também representa um enorme desafio para os responsáveis pela cibersegurança.

Ao aproveitar os recursos e a experiência de múltiplos indivíduos, o Void Manticore e seus colaboradores podem executar campanhas cibernéticas sofisticadas com consequências de grande alcance. Esta colaboração não só amplia o impacto do Void Manticore, como também sugere um nível de sofisticação além de suas capacidades individuais.

Os vínculos entre os eventos em Israel e Albânia foram reforçados com os últimos ataques a este último no final de 2023 e início de 2024, durante os quais o Void Manticore lançou wipers semelhantes aos utilizados em Israel como parte dos ataques BiBi wiper.

Técnicas, táticas e procedimentos

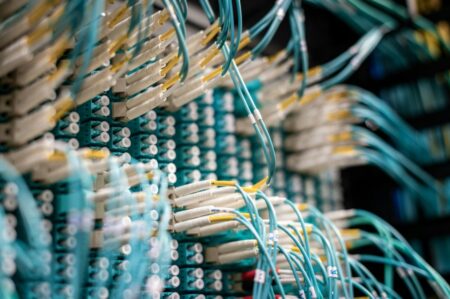

As táticas do Void Manticore são relativamente simples, mas eficazes. Geralmente, utilizam ferramentas básicas de acesso público para entrar nas redes alvo. Uma vez dentro, implantam wipers personalizados para sistemas Windows e Linux, direcionados a arquivos críticos e tabelas de partições para tornar os dados inacessíveis. Além disso, o grupo realiza atividades manuais de destruição de dados, o que amplifica ainda mais o impacto de seus ataques.

O Void Manticore emprega uma série de wipers personalizados para executar suas operações destrutivas com eficácia. Esses wipers servem para o apagamento seletivo de informações críticas e causam danos muito específicos a aplicações, dados de usuário e à funcionalidade do sistema. Outros se concentram em atacar a tabela de partições do sistema, apagando-a para tornar todos os dados do disco inacessíveis, apesar de permanecerem inalterados no meio de armazenamento.

“No panorama em constante evolução da cibersegurança, é fundamental nos mantermos alertas e proativos para defesas contra as ameaças emergentes”, explica Sergey Shykevich, gerente do grupo de Inteligência de Ameaças da Check Point Software. “À medida que o Void Manticore e outros cibercriminosos continuam a se adaptar e evoluir, a colaboração contínua entre pesquisadores de cibersegurança, entidades governamentais e empresas do setor privado será essencial para contrapor os desafios impostos pelas agressões cibernéticas patrocinadas por Estados.”

Notícia distribuída pela saladanoticia.com.br. A Plataforma e Veículo não são responsáveis pelo conteúdo publicado, estes são assumidos pelo Autor(a):

JULIANA VERCELLI

[email protected]